漏洞可以以明文形式泄露您的 KeePass 主密码

图片:Michael Ansaldo/Foundry

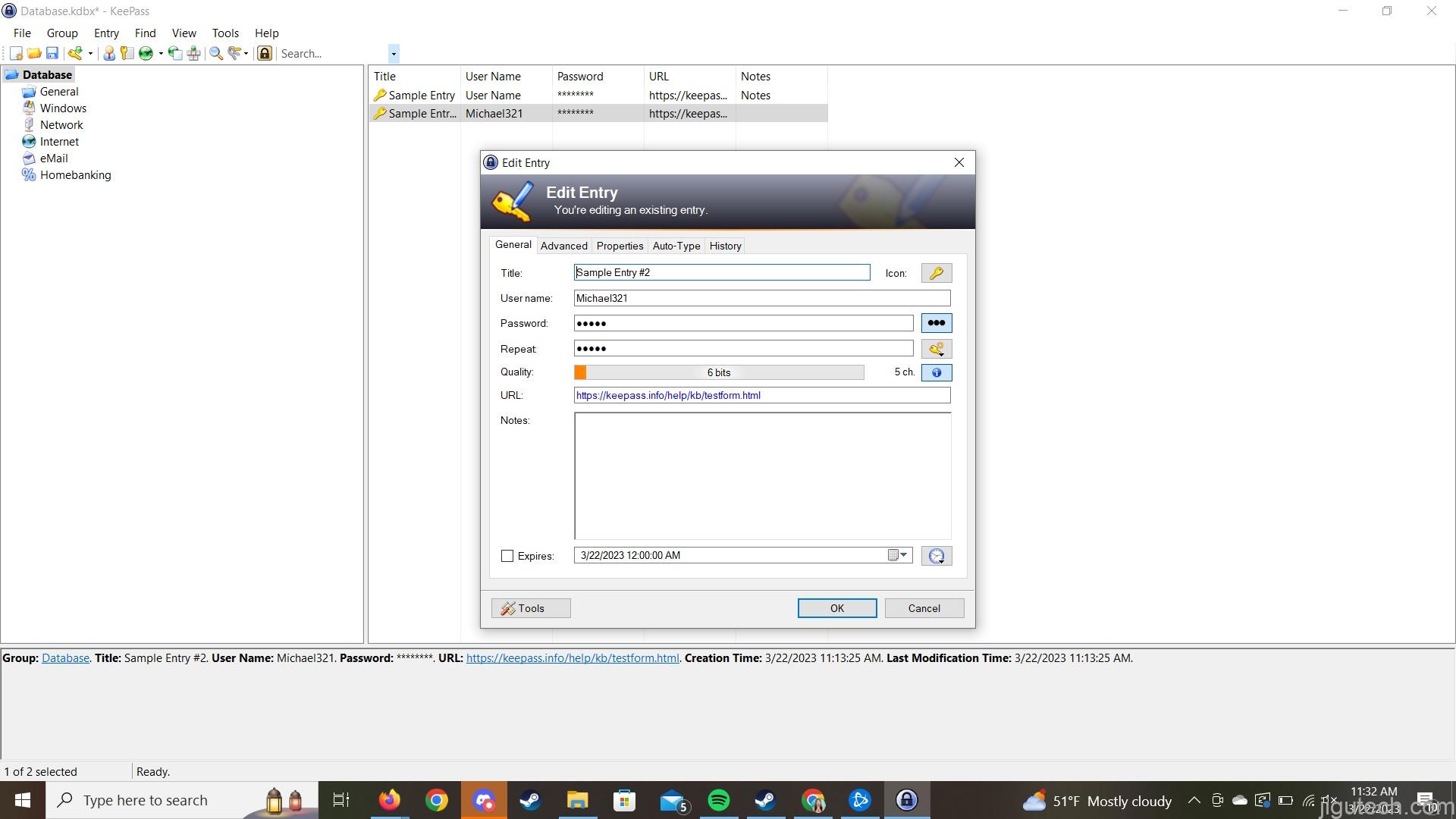

KeePass 密码管理器用户可能希望在接下来的几周左右格外警惕。一个新发现的漏洞允许以明文形式检索主密码,即使在数据库被锁定或程序关闭时也是如此。虽然修复工作正在进行中,但最快要到 6 月初才会到来。

正如Bleeping Computer报道的那样(它涵盖了该问题的全部技术细节),一位名为 vdohney 的安全研究人员发布了一个概念验证工具,该工具展示了该漏洞利用的实际效果。攻击者可以执行内存转储以明文形式收集大部分主密码,即使在 KeePass 数据库关闭、程序被锁定或程序不再打开时也是如此。当从内存中拉出时,密码的前一两个字符会丢失,但随后可以猜测出整个字符串。

对于那些不熟悉内存转储漏洞的人,您可以将这种情况想象成有点像 KeePass 的主密码,就像裤子口袋里的零钱。抖掉裤子,你几乎可以得到购买数据库条目所需的全部美元(可以这么说)——但这些硬币一开始就不应该在那个口袋里四处漂浮。

概念验证工具在 Windows 中演示了这个问题,但据信 Linux 和 macOS 也容易受到攻击,因为问题存在于 KeePass 中,而不是操作系统中。Windows 中的标准用户帐户也不安全——转储内存不需要管理权限。要执行漏洞利用,恶意行为者需要远程访问计算机(通过恶意软件获得)或物理访问。

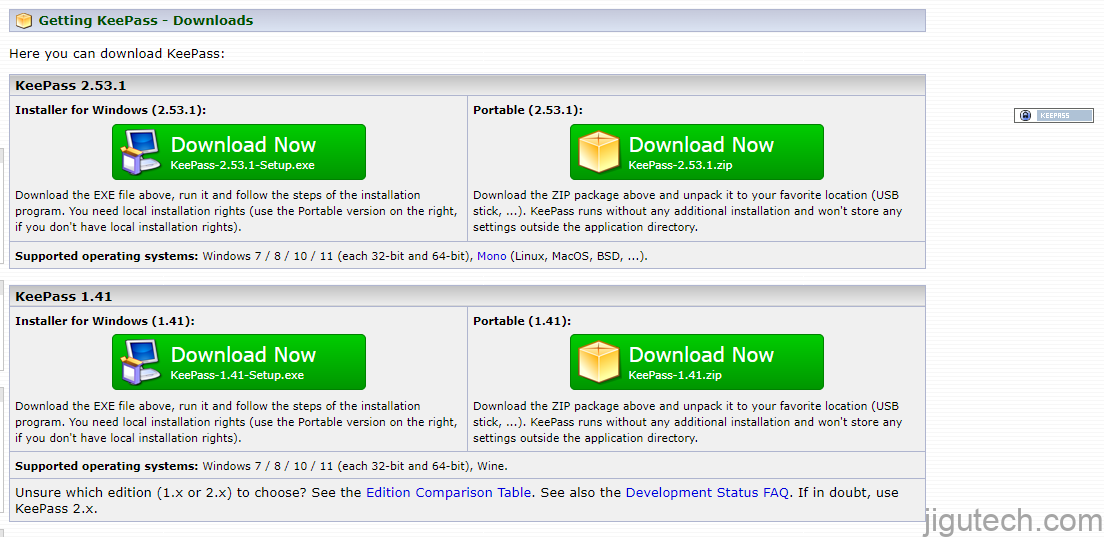

所有现有的 KeePass 2.x 版本(例如 2.53.1)都会受到影响。同时,根据 vdohney 的说法,KeePass 1.x(该程序的旧版本仍在维护中)、KeePassXC 和 Strongbox 等其他与 KeePass 数据库文件兼容的密码管理器不受影响。

KeePass 2.54 版将修复此漏洞,该版本可能会在 6 月初发布。KeePass 的开发者 Dominick Reichl 在sourceforge 论坛上给出了这个估计,同时警告说不能保证时间范围。现在可以使用具有安全缓解措施的KeePass 不稳定测试版本。Bleeping Computer 报告称,概念验证漏洞利用工具的创建者无法在修复到位的情况下重现该问题。

然而,即使升级到 KeePass 的固定版本后,主密码仍然可以在程序的内存文件中查看。为了完全防止这种情况,您必须使用覆盖现有数据的模式完全擦除您的 PC,然后重新安装操作系统。

然而,这是一个相当激烈的举动。更合理的是,不要让不受信任的人访问您的计算机,也不要点击任何未知链接或安装任何未知软件。一个好的防病毒程序(比如我们最推荐的程序之一)也有帮助。当 KeePass 的固定版本启动时,您还可以在升级后更改您的主密码——如果它仍然潜伏在您的内存文件中,那么这样做应该会使以前的密码变得无关紧要。

您还可以通过重新启动 PC、清除休眠和交换文件以及临时访问安全替代方案(如 KeePassXC)中的 KeePass 数据库来减少暴露。设备加密还可以帮助防止对您的 PC 的物理攻击(或者如果您认为有人可以在您捐赠或丢弃 PC 后挖掘此信息)。有一些方法可以保持保护——幸运的是,这似乎只是一个概念验证问题,而不是一个积极的利用。