大量技嘉主板带有隐藏的固件后门,检查并屏蔽它们

后门从不安全的 Web 服务器安装软件更新。

图片:Thiago Trevisan/Foundry

组件供应商技嘉有一些紧迫的问题需要回答。第一个也是最紧迫的问题是,“你为什么不告诉任何人就在你自己的主板固件中加入一个更新程序后门?” 第二个是,“你为什么不以任何有意义的方式锁定它,希望它只是因为不为人所知而保持安全?” 当安全研究公司 Eclysium 在技嘉的 UEFI 固件中发现后门时,他们提出了这样的问题,该后门加载在数百种零售和企业主板型号上。

Eclysium 表示,该代码旨在让技嘉通过互联网或本地网络上的附加存储安装固件更新。但据研究人员称,该工具大多是不安全的,这意味着任何知道它的恶意行为者都可能在 PC 主板上加载他们自己的代码。该问题是通过 Windows 启动可执行文件发现的,该可执行文件可以安装新的 UEFI 固件,从不安全的技嘉服务器下载并在没有任何签名验证的情况下安装软件。

研究博客文章称,此安全漏洞可能导致恶意分子使用 OEM 后门加载 Rootkit 等有害代码,直接加载到用户的机器上或通过破坏技嘉自己的服务器。“中间人”攻击,通过额外的矢量拦截下载过程,也是可能的。

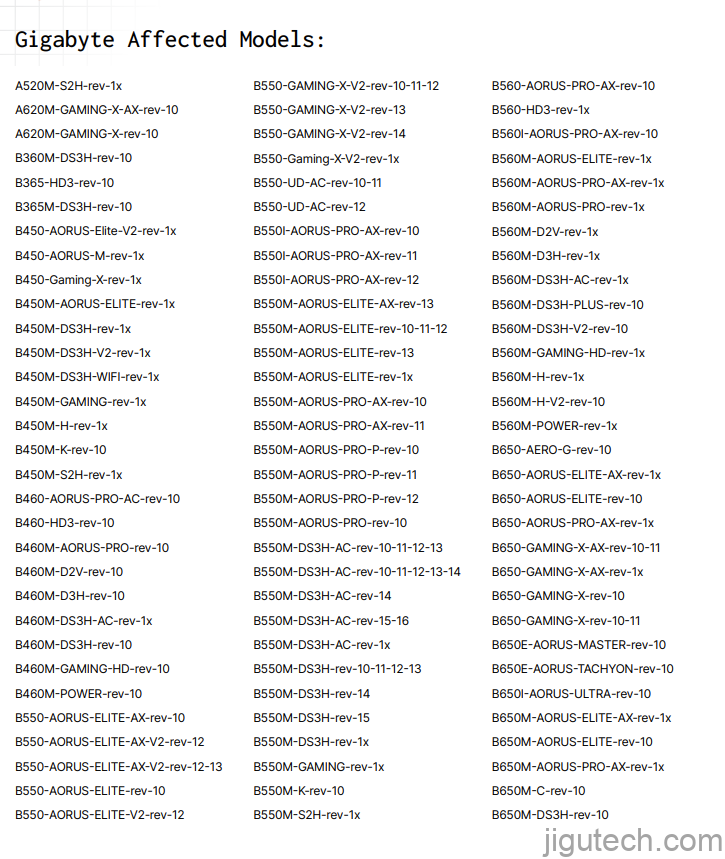

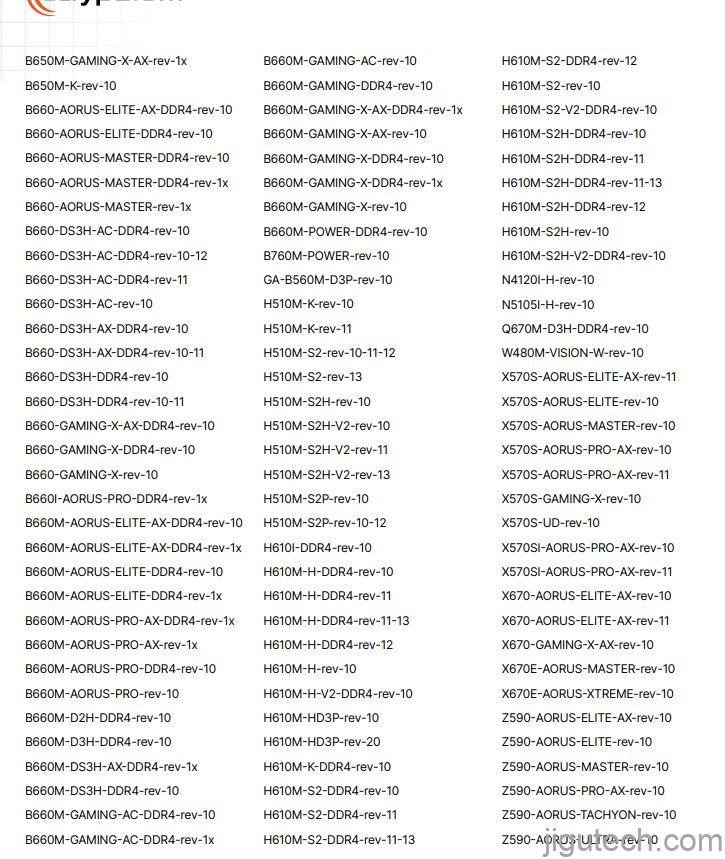

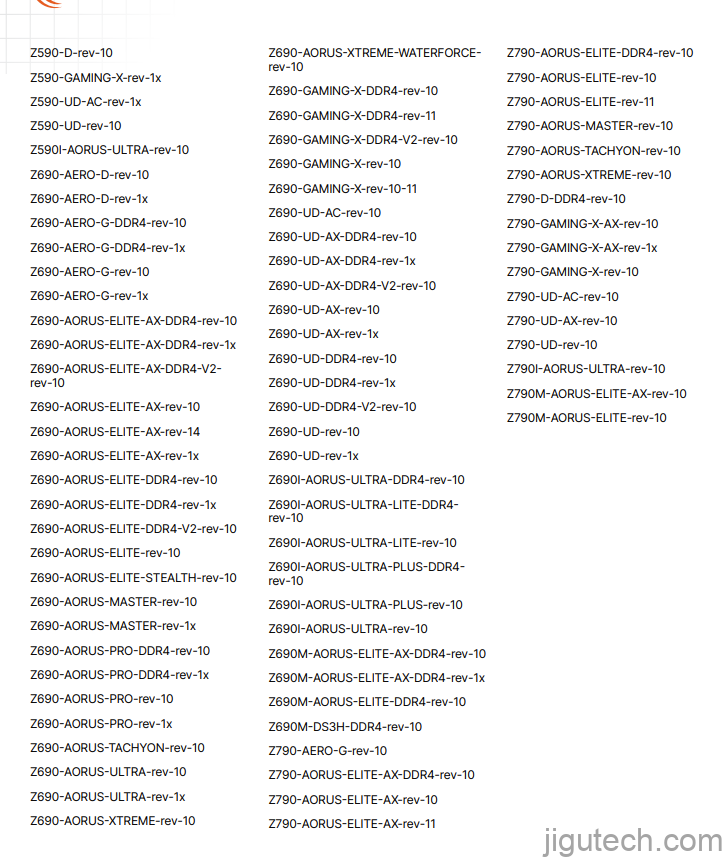

数百种主板型号受到影响,包括一些面向高端系统制造商的最新零售主板。您可以在此处查看完整列表(PDF 链接)。Eclysium 表示已将此漏洞告知技嘉,并且该公司计划解决该问题,大概是通过 (ha) 固件更新。

建议

我们建议在使用技嘉系统或主板受影响的系统时谨慎行事。组织还可以采取以下措施来最大程度地降低风险:

- 扫描和监控系统和固件更新,以检测受影响的技嘉系统和固件中嵌入的类似后门的工具。将系统更新到经过验证的最新固件和软件,以解决此类安全问题。

- 检查并禁用技嘉系统上 UEFI/BIOS 设置中的“APP 中心下载和安装”功能,并设置 BIOS 密码以阻止恶意更改。

- 管理员还可以阻止以下 URL:

- http://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4

- https://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4

- https://software-nas/Swhttp/LiveUpdate4

下图列出了受影响的产品列表: