Debian 系统现已针对“Downfall”和“INCEPTION”CPU 缺陷进行了修补

我们敦促用户尽快更新其内核和英特尔微码软件包。

Debian 项目今天发布了所有受支持的 Debian GNU/Linux 版本的更新内核和英特尔微码软件包,以解决最近披露的影响英特尔 CPU 的“Downfall”漏洞,以及影响 AMD Zen CPU 的“INCEPTION”硬件漏洞。

Daniel Moghimi 发现,“ Downfall ”(又名CVE-2022-40982)是一个 GDS(收集数据采样)硬件漏洞,允许对先前存储在向量寄存器中的数据进行非特权推测访问。

该漏洞同时影响 Debian GNU/Linux 11“Bullseye”和Debian GNU/Linux 12“Bookworm”系统,允许用户访问并窃取同一台计算机上其他用户的数据。“例如,从应用程序商店获得的恶意应用程序可能会使用 Downfall 攻击来窃取密码、加密密钥等敏感信息以及银行详细信息、个人电子邮件和消息等私人数据,”Daniel Moghimi 说。

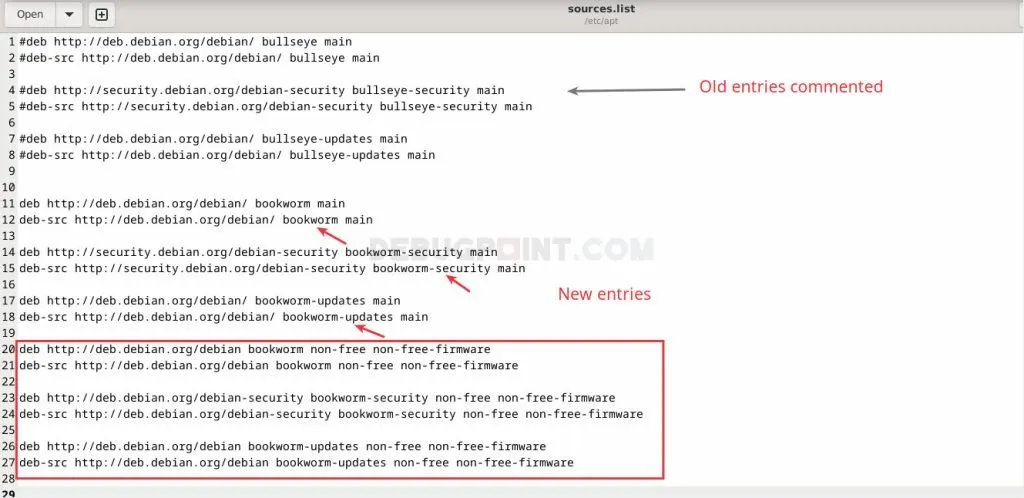

该缺陷现已在 Debian GNU/Linux 11“Bullseye”的 5.10.179-5 内核包和 Debian GNU/Linux 12“Bookworm”的 6.1.38-4 内核包中得到修补。然而,为了完全缓解该漏洞,用户还必须安装 intel-microcode 3.20230808.1~deb11u1 软件包。

新的英特尔微码安全更新还修补了CVE-2022-41804(针对某些英特尔至强 CPU 的英特尔 SGX 或英特尔 TDX 中未经授权的错误注入,可能允许本地用户潜在地升级权限)以及 CVE- 2023-23908,该缺陷会导致某些第三代英特尔至强可扩展 CPU 中的访问控制不当,从而可能导致信息泄露。

最重要的是,新的 Debian Bullseye 和 Bookworm 内核安全更新解决了CVE-2023-20569,这是一个被称为“INCEPTION”或推测返回堆栈溢出 (SRSO) 的安全漏洞,这是另一个影响所有 AMD Zen CPU 的硬件漏洞。

该缺陷由 Daniel Trujillo、Johannes Wikner 和 Kaveh Razavi 发现,可能允许攻击者错误训练 CPU BTB 以预测内核空间中的非架构 CALL 指令。然后,攻击者可以利用它来控制后续内核 RET 的推测目标,这可能会通过推测性旁道攻击导致信息泄露。

为了缓解“Downfall”和“INCEPTION”缺陷,Debian 项目建议所有 Debian Bullseye 和 Bookworm 用户尽快将其内核和 intel-microcode 软件包更新到存储库中可用的新版本。