新的 macOS“KandyKorn”恶意软件针对加密货币工程师

在朝鲜 Lazarus 黑客组织发起的一场活动中,发现了一种名为“KandyKorn”的新 macOS 恶意软件,其目标是加密货币交易平台的区块链工程师。

攻击者在 Discord 频道上冒充加密货币社区的成员来传播基于 Python 的模块,从而触发多阶段 KandyKorn 感染链。

Elastic Security根据与过去活动的重叠情况(涉及所使用的技术、网络基础设施、代码签名证书和自定义 Lazarus 检测规则)发现了这些攻击,并将其归因于 Lazarus。

瞄准加密社区

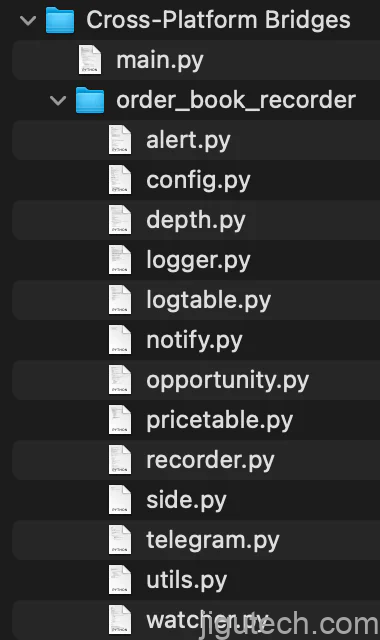

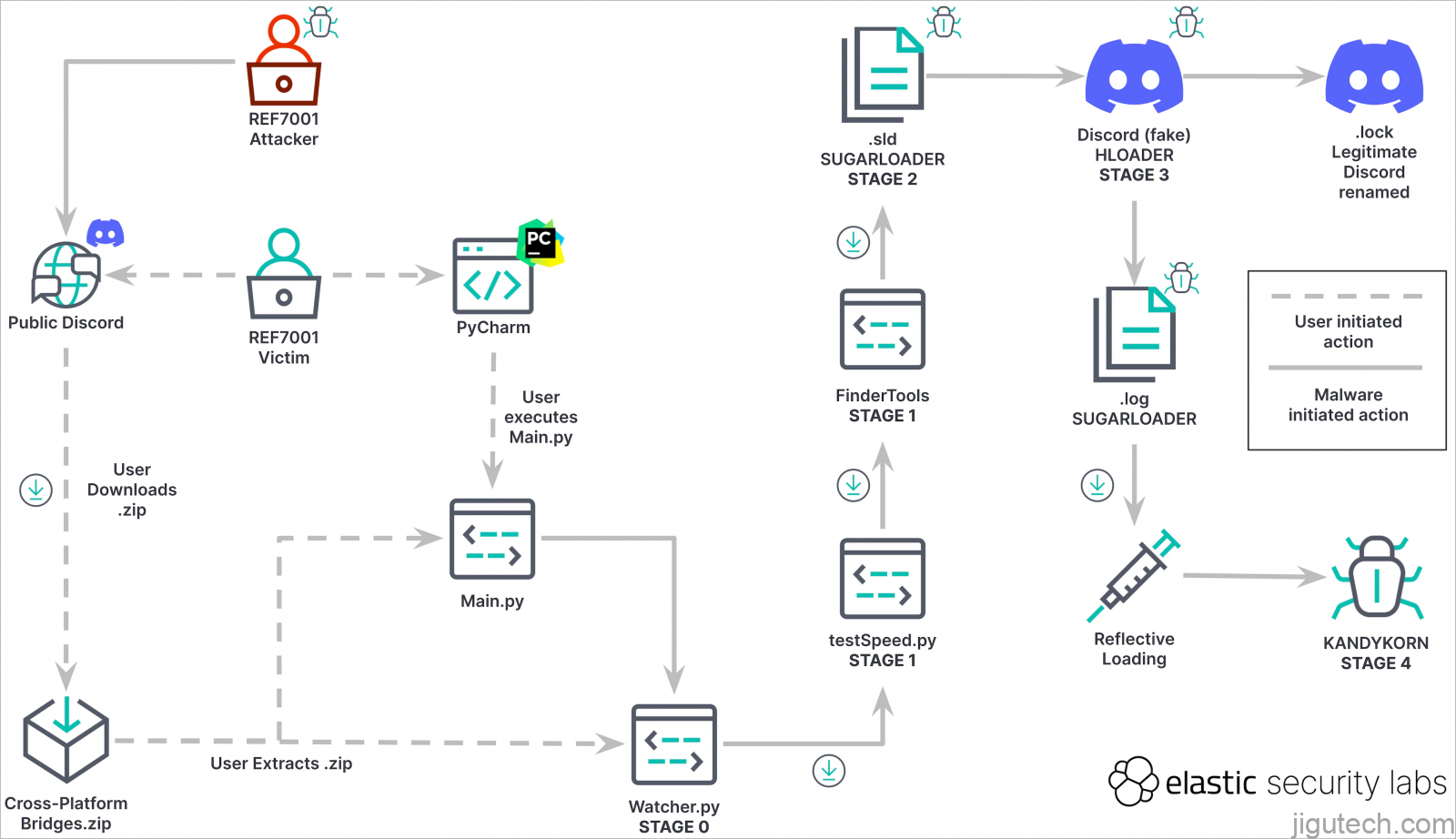

这次攻击始于 Discord,首先对目标进行社会工程攻击,诱骗他们下载名为“跨平台 Bridges.zip”的恶意 ZIP 存档。

受害者被误导,认为他们正在下载一个合法的套利机器人,该机器人旨在从加密货币交易中自动产生利润。

相反,包含的 Python 脚本(“Main.py”)将从 ZIP 中相同数量的脚本导入 13 个模块,启动第一个有效负载“Watcher.py”。

Watcher.py 是一个下载程序,它解压并执行第二个名为“testSpeed.py”的 Python 脚本以及另一个名为“FinderTools”的 Python 文件(从 Google Drive URL 下载)。

FinderTools 是一个释放器,用于获取并启动名为“SugarLoader”的模糊二进制文件,该二进制文件以两个名称和实例显示,分别为 .sld 和 .log Mach-O 可执行文件。

Sugarloader 与命令和控制 (C2) 服务器建立连接,以使用反射二进制加载获取最终有效负载 KandyKorn 并将其加载到内存中。

macOS 持久化技巧

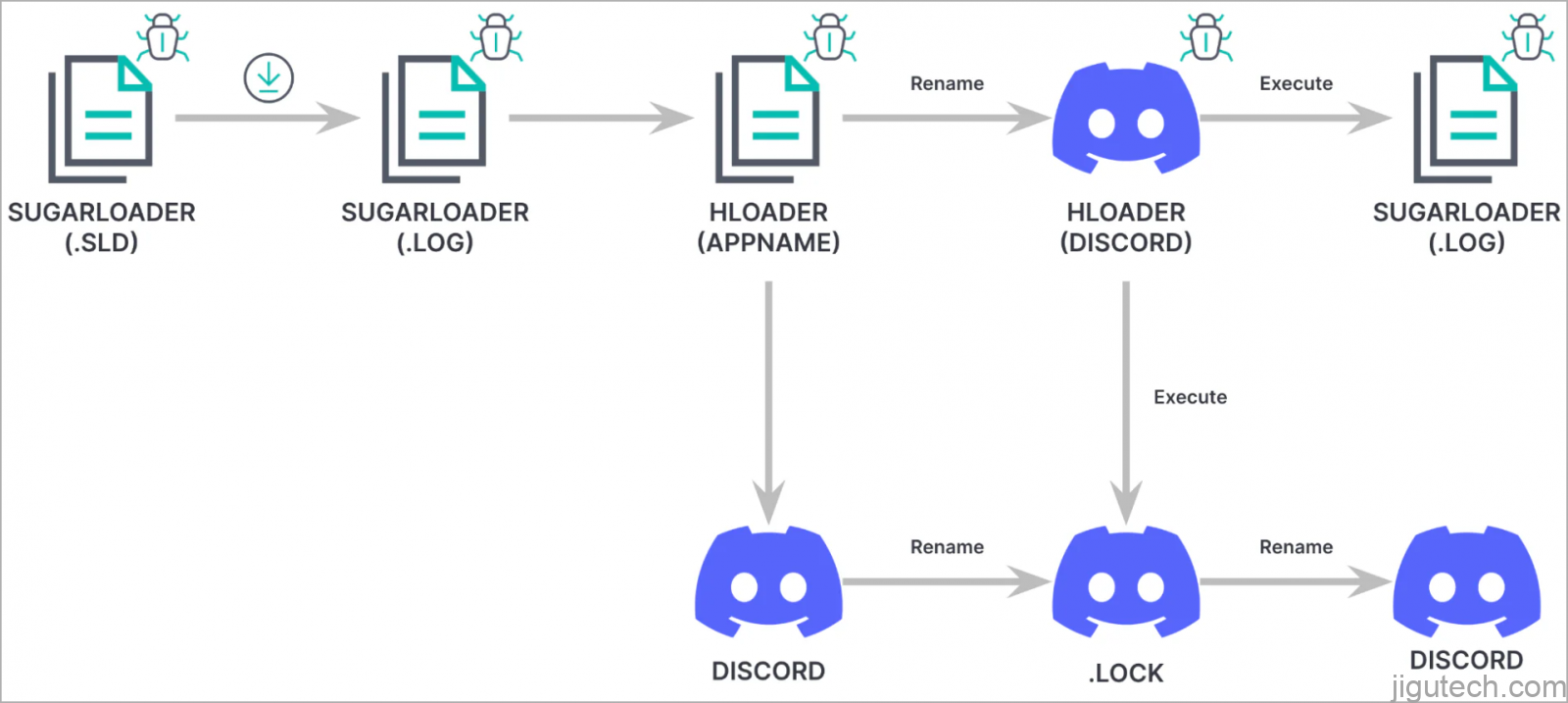

在攻击的最后阶段,使用了一个名为 HLoader 的加载程序,它模仿 Discord 并使用过去 Lazarus 活动中看到的 macOS 二进制代码签名技术。

HLoader 通过劫持受感染系统上的真实 Discord 应用程序,并执行一系列二进制重命名操作,为 SugarLoader 建立持久性。

“我们观察到威胁行为者采用了一种我们以前从未见过的技术来实现 macOS 上的持久性,即执行流劫持,”Elastic 解释道。

具体来说,HLOADER 在启动时执行以下操作:

- 将自身从 Discord 重命名为 MacOS.tmp

- 将合法的 Discord 二进制文件从 .lock 重命名为 Discord

- 使用 NSTask.launchAndReturnError 执行 Discord 和 .log

- 将两个文件重命名回其初始名称

康提科恩

KandyKorn 是一种先进的最终阶段有效负载,使 Lazarus 能够访问并窃取受感染计算机中的数据。

它作为守护进程在后台运行,等待来自 C2 服务器的命令并避免发送心跳以最大程度地减少其在系统上的跟踪。

KandyKorn 支持以下 16 个命令:

- 0xD1:终止程序。

- 0xD2:收集系统信息。

- 0xD3:列出目录内容。

- 0xD4:分析目录属性。

- 0xD5:将文件从 C2 上传到受害者的计算机。

- 0xD6:将文件从受害者窃取到 C2。

- 0xD7:归档和渗漏目录。

- 0xD8:使用零覆盖安全删除文件。

- 0xD9:列出所有正在运行的进程。

- 0xDA:杀死指定进程。

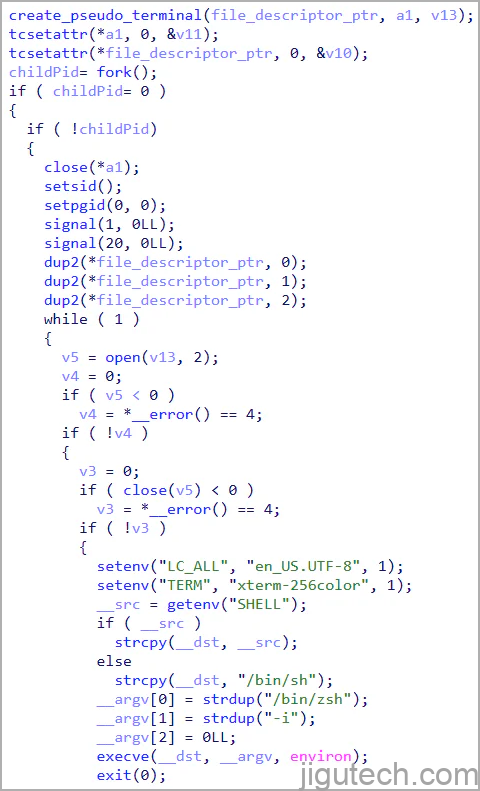

- 0xDB:通过伪终端执行系统命令。

- 0xDC:检索命令输出。

- 0xDD:启动交互式 shell。

- 0xDE:检索当前配置。

- 0xDF:更新C2配置。

- 0xE0:暂时暂停操作。

总之,KandyKorn 是一个特别隐蔽的后门,能够进行数据检索、目录列表、文件上传/下载、安全删除、进程终止和命令执行。

加密货币行业仍然是 Lazarus 的主要目标,其主要动机是经济利益,而不是间谍活动,这是他们的另一个主要运营重点。

KandyKorn 的存在凸显了 macOS 完全在 Lazarus 的目标范围之内,展示了该威胁组织具有为 Apple 电脑量身定制复杂且不起眼的恶意软件的非凡能力。