苹果“查找我的”网络可能被滥用来窃取键盘记录的密码

Apple 的“查找我”位置网络可能会被恶意行为者滥用,以秘密传输安装在键盘中的键盘记录器捕获的敏感信息。

“查找我的”网络和应用程序旨在帮助用户定位丢失或放错地方的 Apple 设备,包括 iPhone、iPad、Mac、Apple Watch、AirPods 和 Apple Tags。

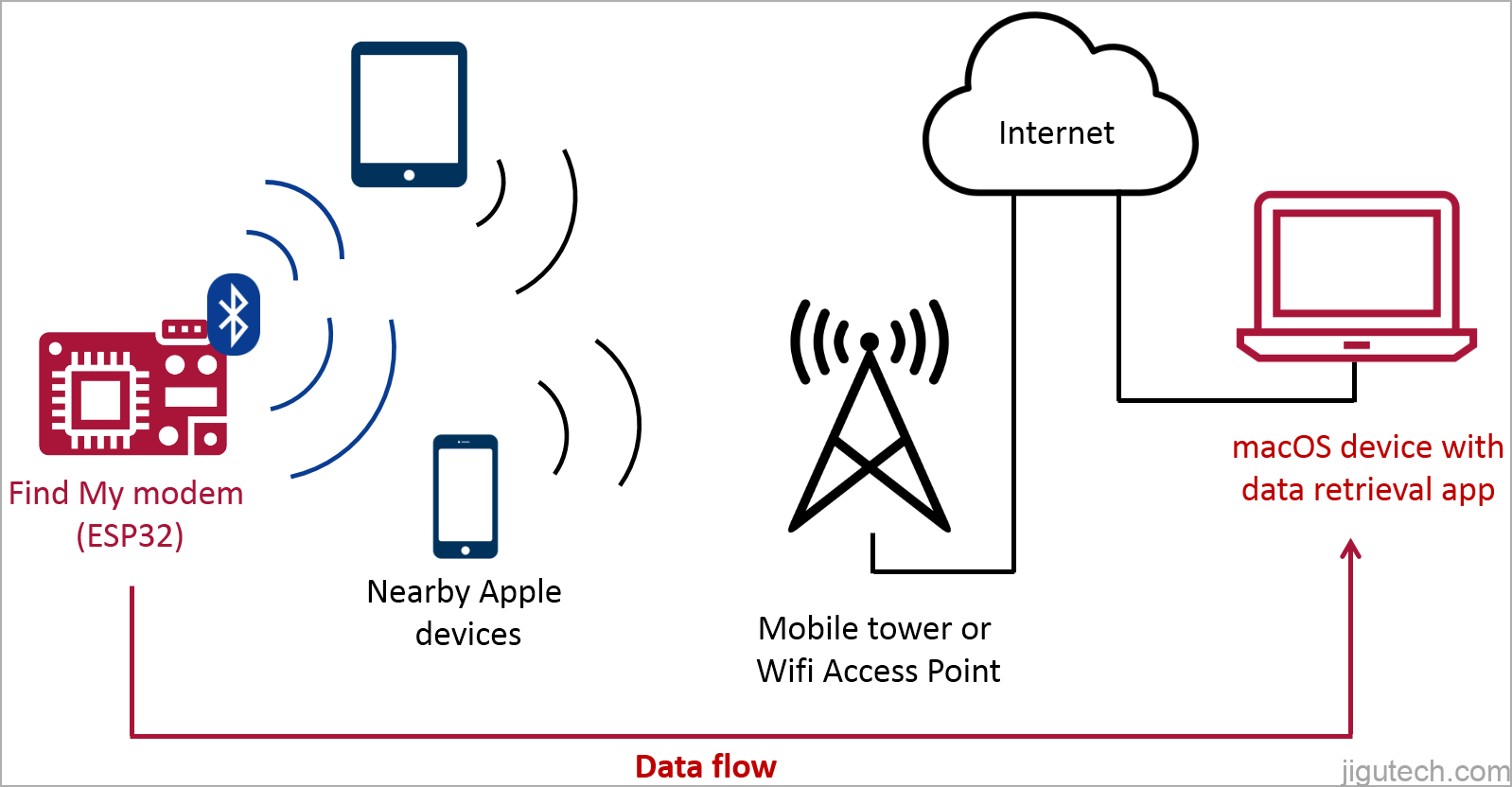

该服务依靠从全球数百万台 Apple 设备中众包的 GPS 和蓝牙数据来查找报告丢失或被盗的设备,即使这些设备处于离线状态。

丢失的设备会不断循环发送蓝牙信号,附近的 Apple 设备会检测到这些信号,然后通过“查找我的”网络将其位置匿名转发给失主。

Positive Security 研究人员 Fabian Bräunlein 和他的团队在两年多前首次发现,滥用 Find My 来传输除设备位置之外的任意数据的可能性 ,但显然,苹果已经解决了这个问题。

分析师甚至 在 GitHub 上发布了他们的实现,称为“Send My”,其他人可以利用该实现将任意数据上传到 Apple 的 Find My 网络,并从世界上任何地方的任何支持互联网的设备检索数据。

中继任意数据

正如 Heise 首次报道的那样,研究人员创建了一种概念验证硬件设备,以更好地向公众强调这一风险。

他们将带有 ESP32 蓝牙发射器的键盘记录器集成到 USB 键盘中,以表明可以通过蓝牙通过“查找我的”网络中继在键盘上输入的密码和其他敏感数据。

蓝牙传输比 WLAN 键盘记录器或 Raspberry Pi 设备隐蔽得多,在戒备森严的环境中很容易被注意到,而“查找我的”平台可以秘密地利用无处不在的 Apple 设备进行中继。

键盘记录器不必使用 AirTag 或官方支持的芯片,因为 Apple 设备经过调整可以响应任何蓝牙消息。如果该消息的格式正确,接收方 Apple 设备将创建位置报告并将其上传到“查找我的”网络。

来源:Heise

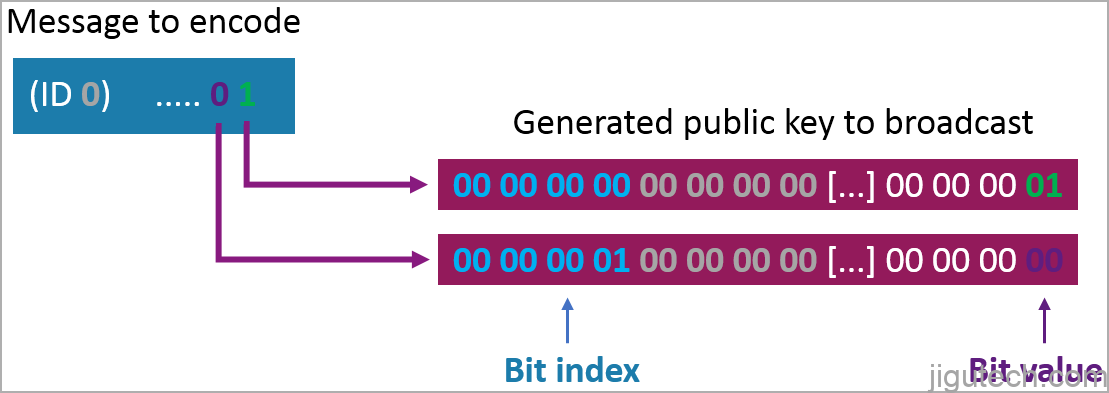

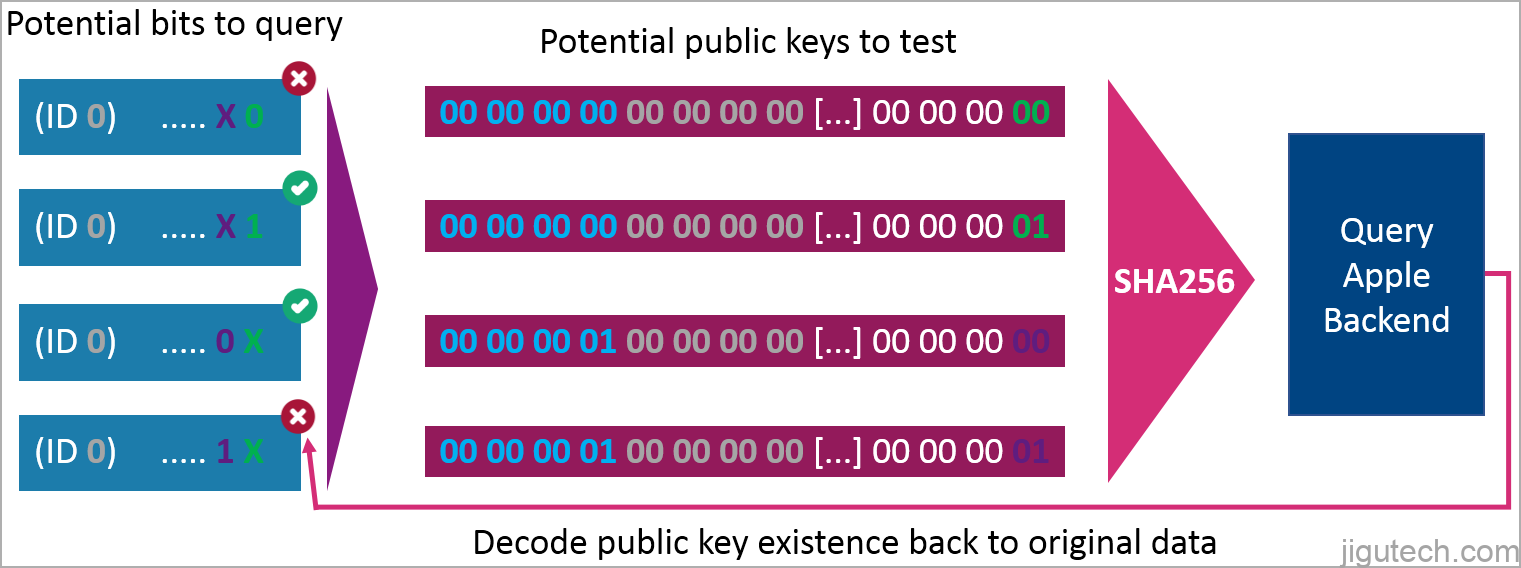

发送者需要创建许多略有不同的公共加密密钥来模拟多个 AirTags,并通过在密钥中的预定位置分配特定位来将任意数据编码到密钥中。

这样,从云端检索的多个报告可以在接收端连接和解码,以检索任意数据,在本例中是键盘记录器的捕获。

Bräunlein 解释说,数据虹吸装置的总成本约为 50 美元,使用蓝牙版本的“EvilCrow”键盘记录器和标准 USB 键盘。

PoC 攻击实现了 每秒 26 个字符的传输速率和每秒 7 个字符 的接收速率 ,延迟时间 在 1 到 60 分钟之间,具体取决于键盘记录器范围内是否存在 Apple 设备。

虽然这确实不是很快,但如果目标是恢复密码等有价值的信息,那么对于恶意行为者来说,等待几个小时甚至几天不会造成破坏。

最好的部分是,Apple 通知用户 Air Tags 可能正在跟踪用户的反跟踪保护功能不会被键盘内的固定键盘记录器激活,因此该设备仍然处于隐藏状态,不太可能被发现。

已要求苹果就 Find My 的滥用行为发表声明,但截至发稿时我们尚未收到回复。